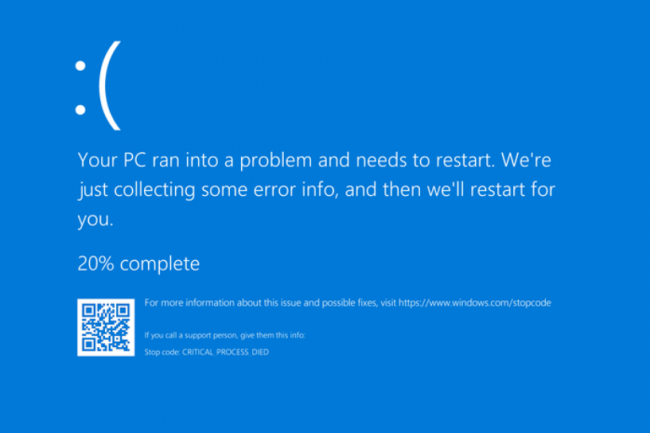

Microsoft a publié ce week-end des mises à jour hors bande pour corriger le problème de démarrage des ordinateurs Windows 11 après application du Patch Tuesday du mois de mai. La mise à jour défectueuse affecte surtout les PC dans les environnements virtuels exécutant les versions 22H2/23H2 du système d'exploitation. Sur certains de ces systèmes, l'OS ne trouve pas le fichier crucial ACPI.sys au moment de l'installation de la mise à jour de sécurité Windows de mai (KB5058405). L'interface ACPI (advanced configuration and power interface) est un pilote système Windows essentiel qui permet à Windows de gérer les ressources matérielles et les états d'alimentation. En l'absence de ce fichier, Windows ne se charge pas et un message d'erreur portant le code 0xc0000098 s'affiche, indiquant le fichier manquant. Microsoft note que dans certains cas, le code du fichier peut être différent pour la même erreur. « Ce problème a été observé sur quelques terminaux physiques, mais principalement sur des modèles fonctionnant dans des environnements virtuels, y compris les VM Azure, Virtual Desktop et les machines virtuelles sur site hébergées sur Citrix ou Hyper-V », a précisé Microsoft.

Les correctifs - KB5027397 pour les PC fonctionnant avec la version 23H2, et KB5062170 pour les PC fonctionnant avec la version 22H2 - ne sont disponibles que via le catalogue Windows Update. Le fournisseur recommande aux personnes exploitant une infrastructure de bureau virtuel qui, pour une raison quelconque, n'ont pas encore installé les correctifs de sécurité du patch tuesday de mai 2025, d’appliquer plutôt la mise à jour hors bande. « Celle-ci contient toutes les améliorations et tous les correctifs inclus dans la mise à jour non sécurisée de mai 2025 de Windows, en plus de la résolution de ce problème », a encore expliqué Microsoft. Comme il s'agit d'une mise à jour cumulative, les administrateurs n'ont pas besoin d'appliquer une mise à jour précédente avant d'installer KB5062170. En effet, elle remplace toutes les mises à jour précédentes pour les versions concernées. L'installation de cette mise à jour nécessite un redémarrage de l'appareil. Selon le fournisseur, il est peu probable que les utilisateurs des éditions Windows Home ou Pro soient confrontés à ce problème, car il y a peu de chance qu'ils exécutent des machines virtuelles.

Les analyses de cause profonde pas toujours publiées

Microsoft, comme d'autres grands éditeurs de logiciels, teste beaucoup les correctifs avant de les publier. Cependant, selon Tyler Reguly, directeur associé de la recherche et du développement en matière de sécurité chez Fortra, ils ne peuvent pas tout détecter. « Il est impossible de tester tous les cas de figure et tous les scénarios », a-t-il répondu dans un courriel. « De plus, à un moment donné, les tests à grande échelle nécessitent des humains, et les humains font des erreurs », a-t-il ajouté. « Pour ma part, je voudrais toujours savoir si le patch de l’éditeur vient corriger une erreur humaine ou un cas de figure jugé improbable. Malheureusement, très peu de fournisseurs sont disposés à publier les résultats de leur analyse des causes profondes, les root cause analysis (RCA). Le mieux que l’on peut espérer, c’est une solution rapide et un accord tacite pour que cela ne se reproduise plus. Et dans le cas d'une erreur humaine, s'assurer qu'elle ne se reproduira plus peut signifier des changements de processus ou de politique », a encore écrit M. Reguly, alors que les cas limites peuvent résulter d’un tas de variables. « Quand on parle de matériel et de virtualisation au-dessus du matériel, un grand nombre de choses peuvent mal tourner », a-t-il souligné. « Dans ce cas, même si l’on peut espérer que les fournisseurs détectent tout, il faut admettre que cette attente est irréaliste », a-t-il reconnu.

« Certains avanceront que l'IA est la solution pour éviter cela, mais tant que notre technologie existera en dehors d'un jardin clos, et tant que les utilisateurs auront le choix de leurs technologies, des problèmes de ce type continueront à se poser. Les responsables IT doivent simplement trouver le moyen de réagir rapidement et calmement. Si j'étais directeur de la sécurité informatique, c'est ce que je surveillerai en priorité et, en cas de défaillance ou de compromission, je regarderai comment nous avons réagi et dans quel délai nous avons récupéré », a poursuivi M. Reguly. « C'est la raison d'être d'un plan de continuité des activités et, si des erreurs de ce type ont un impact considérable, il faut se demander si le plan de continuité des activités est aussi solide qu'il doit l'être. »

Régler un problème de complexité

« Même un code ayant fait l'objet de tests approfondis peut échouer au premier contact avec les systèmes de production », fait également remarquer Gene Moody, directeur technique chez Action1, fournisseur de solutions de gestion des correctifs. « Il ne s'agit pas d'une défaillance de l'assurance qualité, mais d'un problème de complexité. Les environnements de test, aussi complets soient-ils, ne peuvent pas reproduire les bizarreries des systèmes réels, les changements non documentés, les logiciels hérités, les pilotes obscurs ou les états de système corrompus. Un correctif peut se comporter différemment en fonction de ce qui est en cours d'exécution, de ce qui a été installé précédemment ou de la manière dont le système a été entretenu et géré. Les problèmes de timing, les dérives liées à l’infrastructure et les cas limites de configuration sont presque impossibles à prévoir en laboratoire. Et en production, les outils de sécurité, les agents de conformité ou même les mises à jour antérieures partiellement ratées peuvent tous saboter le comportement des correctifs », a-t-il affirmé. « C'est la raison pour laquelle un déploiement progressif, une télémétrie solide et un rollback rapide sont plus importants que n'importe quel test en laboratoire. Aucune simulation ne peut totalement couvrir la variabilité du monde réel. Les administrateurs doivent bien connaître leurs propres environnements pour pouvoir tester et récupérer leurs systèmes dans des circonstances imprévues causées par des correctifs instables. »

Commentaire